Cuidado si usas VirtualBox; una nueva vulnerabilidad, junto con un exploit, ponen en riesgo tu seguridad

Cuidado si usas VirtualBox; una nueva vulnerabilidad, junto con un exploit, ponen en riesgo tu seguridad

VirtualBox es una de las aplicaciones más conocidas y utilizadas para virtualizar sistemas operativos. El desarrollador de esta aplicación es Oracle y es totalmente gratuita y de código abierto para todos los usuarios. Aunque su mantenimiento es bastante bueno (actualizaciones periódicas, soporte para nuevos sistemas operativos, etc), la seguridad no es uno de sus pilares clave, y es que este programa oculta vulnerabilidades tan graves como la que se acaba de dar a conocer hoy mismo.

Hace algunas horas, un investigador de seguridad ha publicado información detallada sobre una vulnerabilidad del tipo Zero-Day en la última versión de VirtualBox. Según la información detallada por el investigador de seguridad, el fallo se encuentra en un fragmento de código compartido entre todas las versiones de este software de virtualización, por lo que afecta por igual a Windows, Linux y macOS.

El investigador de seguridad ha hecho pública una información muy detallada sobre la vulnerabilidad, así como de cómo explotarla con relativa facilidad. Técnicamente, este fallo de seguridad permite a un atacante salir del entorno virtualizado de la máquina virtual y ejecutar aplicaciones y código en la memoria con nivel de permiso de aplicación (Ring 3).

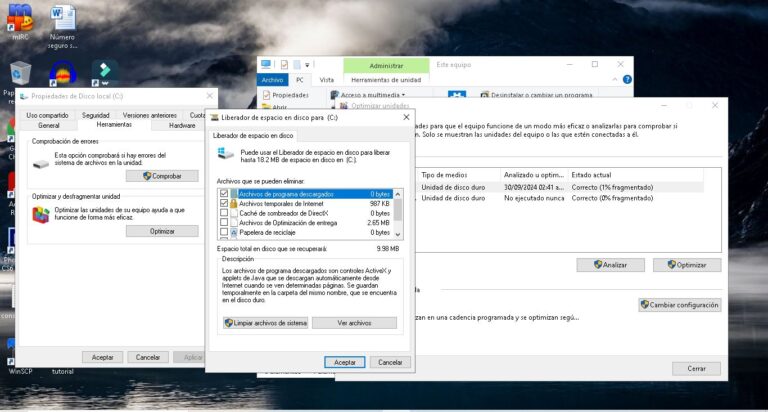

Para explotar la vulnerabilidad, la máquina virtual debe estar conectada a la red mediante NAT a través de la tarjeta de red Intel PRO/1000 MT Desktop (82540EM), como se puede ver en la siguiente imagen.

Esta tarjeta de red virtual tiene un fallo de seguridad que permite a un atacante salir de la máquina virtual y llegar al sistema host. Una vez en él se puede fácilmente recurrir a otras técnicas para escalar privilegios hasta conseguir el máximo nivel de permisos en el sistema.

El investigador de seguridad, además de la información técnica, también ha proporcionado un exploit 100% funcional, exploit público que puede permitir a cualquiera poner en peligro el sistema de cualquier usuario de VirtualBox.

Oracle tiene más cara que líneas de código: solucionó la vulnerabilidad en VirtualBox, se llevó el mérito y se ahorró el Bug Bounty

El investigador de seguridad detectó la vulnerabilidad en la versión 5.2.10 de este software de virtualización y la reportó como cualquier otro hacker ético con el fin de poder optar al Bug Bounty de la compañía.

Tras un largo silencio por parte de Oracle, casualmente la compañía solucionó el problema en silencio en la versión 5.2.18, sin ni siquiera hacer referencia a ello en la lista de cambios. Oracle no se ha dignado a ponerse en contacto con el investigador de seguridad para agradecerle descubrir y reportar la vulnerabilidad y, por supuesto, no le ha premiado dentro del programa Bug Bounty.

Por ello, aunque sirva de poco, el investigador ha hecho pública la vulnerabilidad junto con el exploit, aunque a Oracle ya no le sirva de mucho.

Cómo protegernos de esta vulnerabilidad en VirtualBox

Para protegernos de este fallo de seguridad en este conocido software de virtualización, lo único que debemos hacer es asegurarnos de estar utilizando una versión igual o posterior a la 5.2.18 desde su página web.

Igualmente, si usamos una versión anterior, también podemos protegernos evitando configurar la red como NAT y usar la tarjeta vulnerable como hemos explicado.

Extraído de: redeszone