Consiguen saltarse la protección contra las macros de procedencia extraña de Microsoft Office

Consiguen saltarse la protección contra las macros de procedencia extraña de Microsoft Office

Según se han hecho eco en The Hacker News, un investigador en seguridad ha descubierto un agujero de seguridad en Microsoft Office que permitiría a actores maliciosos crear y esparcir un malware basado en macros que se replica a sí mismo.

Esta técnica no es para nada nueva, por eso Microsoft introdujo hace tiempo un mecanismo para evitarlo, aunque parece que no es efectivo el 100%, ya que Lino Antonio Buono, investigador en seguridad de InTheCyber, ha reportado una sencilla técnica que podría permitir a un atacante saltarse el mencionado control de seguridad para introducir el malware dentro de documentos de Microsoft Office aparentemente inocentes.

Buono contactó con Microsoft el pasado mes de octubre para reportar el agujero de seguridad que descubrió, pero se encontró con que la compañía no lo reconoció como un problema de seguridad, respondiendo que se trata de una característica destinada a funcionar de esa manera. Una situación parecida se encuentra con la característica DDE de Microsoft Office, que ahora está siendo utilizada de forma activa por hackers.

Una técnica que está siendo usada para esparcir un ransomware

Las macros siempre han sido un medio muy utilizado para esparcir otros malware, ejerciendo muchas veces de descargador y otras siendo el mismo documento el malware.

Trend Micro ha descubierto un ransomware basado en macros que se replica a sí mismo llamado qkG, el cual explota el agujero de seguridad descubierto por Buono. Según la información que ha pasado Trend Micro a VirusTotal, el malware parece tener su origen en Vietnam y pinta ser más un proyecto o una prueba de concepto que algo especialmente activo y usado.

qkG emplea la macro Auto Close VBA, que permite ejecutar macros cuando la víctima cierra el documento. En su última versión, este ransomware incluía una dirección de Bitcoin con una pequeña nota pidiendo el pago de 300 dólares convertidos a la criptodivisa. El hecho de que dicha dirección de Bitcoin no haya recibido todavía ningún pago muestra que el malware no ha estado, al menos de momento, especialmente activo. Por otro lado, lo que hace sospechar que se trata de una prueba de concepto es que todas las víctimas pueden recuperar sus ficheros con la siguiente contraseña: I’m QkG@PTM17! by TNA@MHT-TT2.

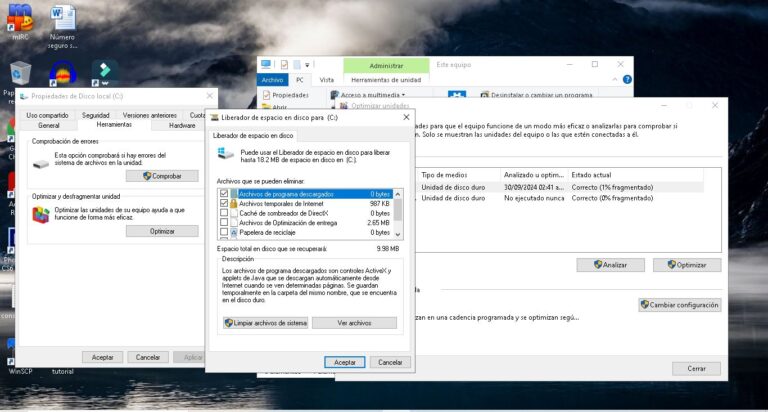

Si Microsoft Office en teoría tendría que bloquear este tipo de macros, ¿cómo ha conseguido Buono saltarse el mecanismo de seguridad? La suite ofimática cuenta con una opción que por defecto inhabilita la ejecución de código VBA (Visual Basic Application) no confiable. Habilitándola, se abre la puerta a la ejecución de todas la macros sin mostrar notificaciones de seguridad ni requerir permisos del usuario.

Sin embargo, Buono ha hallado que esto mismo se puede habilitar con una simple modificación en el registro de Windows, pudiendo así inyectar luego una carga de código VBA en cada documento de Office que la víctima cree, edite o simplemente abra.

La parte descrita en el párrafo anterior facilita mucho la tarea a los cibercrminales, ya que solo necesitarían que la víctima comparta de forma inconsciente el documento de Office malicioso mediante una red local o bien a través de algún programa de mensajería. Aunque de momento esta técnica no está siendo usada de forma activa, ya hay voces alertando sobre la amenaza que puede suponer en un futuro, porque de momento ni el sistema ni los antimalware parecen detectarlo como un malware en la mayoría de los casos.

Como medida de mitigación, Buono ha recomendado “mover la clave de registro AccessVBOM de la sección HKCU a la HKLM, haciendo que este sea editable solo por el administrador del sistema.”

Fuente: muyseguridad.net