Miles de routers MikroTik hackeados para reenviar tu tráfico de red a ciberdelincuentes

Miles de routers MikroTik hackeados para reenviar tu tráfico de red a ciberdelincuentes

A principios del mes de agosto, se supo que casi 200.000 routers MikroTik formaron parte de una botnet, y fueron utilizados para minar criptomoneda debido a un grave fallo de seguridad que fue descubierto. Ahora, unos investigadores de la empresa Qihoo 360 Netlab han descubierto casi 400.000 routers potencialmente vulnerables a este fallo, e incluso han descubierto que más de 7.500 se han visto comprometidos para reenviar el tráfico de sus usuarios a los ciberdelincuentes. ¿Quieres saber todos los detalles sobre esta vulnerabilidad?

Debido a este fallo de seguridad todo tu tráfico es reenviado a los atacantes

La vulnerabilidad ya descubierta en el pasado tiene el código CVE-2018-14847, con el nombre de “Winbox Any Directory File Read”. La herramienta con la que se puede explotar esta vulnerabilidad fue revelada por Wikileaks y su nombre es CIA Vault 7, además, también se reveló otra vulnerabilidad de ejecución de código remoto gracias al Webfig de MikroTik.

Tanto Winbox como Webfig son dos componentes de la administración de RouterOS, el sistema operativo que incorporan todos y cada uno de los routers de MikroTik. Los puertos que abre son el 80, 8080 y 8291 todos ellos utilizando el protocolo de la capa de transporte TCP. Debemos recordar que Winbox está específicamente diseñado para que los usuarios de Windows configuren fácilmente sus routers, descargando archivos DLL y ejecutándolos.

Los investigadores de seguridad chinos de Qihoo 360 Netlab, han descubierto más de 370.000 routers MikroTik potencialmente vulnerables, pero lo más grave, es que más de 7.500 dispositivos se han visto comprometidos para permitir utilizarlos como proxy malicioso SOCKS4, lo que significa que los atacantes (ciberdelincuentes) pueden “escuchar” todo el tráfico de red de los diferentes clientes. Los investigadores han descubierto que este tráfico es revelado a los atacantes desde mediados de julio, es decir, desde hace más de un mes y medio pueden estar interviniendo todas las comunicaciones de los routers afectados.

Según estos investigadores de seguridad, más de 370.000 routers de los 1.2 millones iniciales, siguen siendo vulnerables al exploit CVE-2018-14847, incluso después de que el fabricante lanzara una actualización urgente de seguridad para corregirlo.

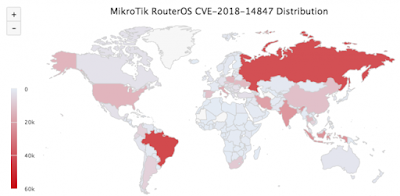

España se encuentra ahora mismo en la posición número 12 de países más afectados por esta vulnerabilidad en los routers de MikroTik, con casi 11.000 dispositivos infectados y que podrían estar espiando tu tráfico.

Actualmente más de 240.000 dispositivos tienen un proxy SOCKS4 activado de manera maliciosa, este puerto es el TCP 4153, y, además, algo muy interesante es que solo permite la conexión de un rango de direcciones IP 95.154.216.128/25. De esta forma, el atacante podrá tomar el control del dispositivo, y seguir espiando todo nuestro tráfico incluso después de reiniciar el router, ya que está configurado para ejecutar una tarea programada e informar periódicamente su última IP pública accediendo a una URL del atacante. Además, el atacante también continúa escaneando más dispositivos MikroTik mediante los equipos comprometidos.

Por último, los atacantes también “escuchan” todo el tráfico a escondidas, ya que los routers MikroTik permiten capturar paquetes en el propio router para su posterior estudio, o también reenviar el tráfico de red a un servidor específico. Según los investigadores, más de 7.500 routers están enviando su tráfico de esta forma.

Cómo mitigar estos fallos de seguridad y evitar que nos espíen

Es necesario que todos los usuarios con routers MikroTik actualicen el firmware de sus equipos, y además, deben verificar si los atacantes han explotado el proxy HTTP, el proxy SOCKS4, y también la función de capturar el tráfico de red. Sería recomendable resetear el dispositivo a valores de fábrica y configurarlo desde cero, o al menos, asegurarse de que estos servicios están configurados por nosotros.

Extraído de: redeszone