Revelan en Twitter una vulnerabilidad 0-Day de Windows

Revelan en Twitter una vulnerabilidad 0-Day de Windows

Una vulnerabilidad 0-Day de Windows ha sido revelada en un sitio nada habitual cuando se trata de este tipo de vulnerabilidades desconocidas para las que no existe solución.

El lunes, un usuario denominado SandboxEscaper reveló en la plataforma de microblogging una vulnerabilidad 0-Day de Windows. También enlazó a una página en GitHub que dijo contener una prueba de concepto (PoC).

Tras la sorprendente revelación, no por la vulnerabilidad en sí sino por la manera y el sitio de anunciarlo, Will Dormann, analista de vulnerabilidades en CERT verificó la misma confirmando que la prueba de concepto “funcionaba bien en un sistema Windows 10 de 64 bits totalmente parcheado”.

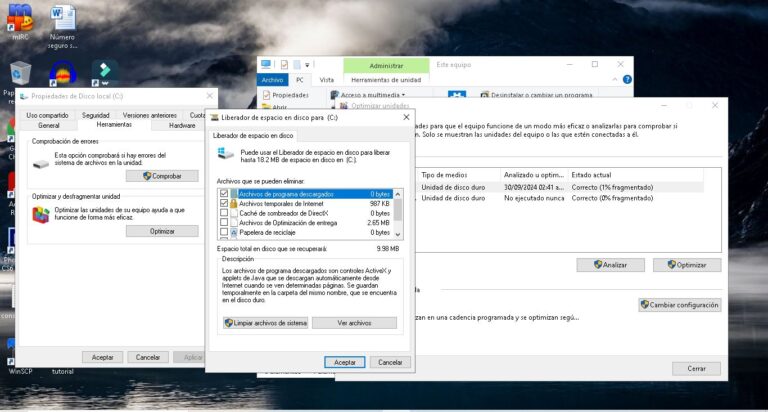

La vulnerabilidad se describe como una fallo de seguridad por escalado de privilegios local en el Microsoft Windows task scheduler, causado por errores en el manejo de los sistemas Advanced Local Procedure Call (ALPC).

Si se explota, este 0-Day de Windows permitiría a los atacantes obtener privilegios del sistema. Como ALPC es un sistema local, el impacto es limitado, pero la revelación pública de este tipo de vulnerabilidades no deja de ser un dolor de cabeza para Microsoft.

Microsoft ha confirmado la vulnerabilidad y anuncia que “actualizará proactivamente los dispositivos afectados lo antes posible”. Quizá con una actualización el próximo 11 de septiembre (martes de parches) o con un parche especial fuera del horario regular.